Servidor PROXY

Un proxy, o servidor proxy, en una red informática, es un servidor —programa o dispositivo—, que hace de intermediario en las peticiones de recursos que realiza un cliente (A) a otro servidor (C). Por ejemplo, si una hipotética máquina A solicita un recurso a C, lo hará mediante una petición a B, que a su vez trasladará la petición a C; de esta formaC no sabrá que la petición procedió originalmente de A.VENTAJAS

- Ahorro: Solamente uno de los usuarios (el proxy) ha de estar preparado para hacer el trabajo real. Con estar preparado queremos decir que es el único que necesita los recursos necesarios para hacer esa funcionalidad. Ejemplos de recursos necesarios para hacer la función pueden ser la capacidad y lógica de cómputo o la dirección de red externa (IP).

- Velocidad: si varios clientes van a pedir el mismo recurso, el proxy puede hacer caché: guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que volver a contactar con el destino, y acaba más rápido.

DESVENTAJAS

- Anonimato: si todos los usuarios se identifican como uno solo, es difícil que el recurso accedido pueda diferenciarlos. Pero esto puede ser malo, por ejemplo cuando hay que hacer necesariamente la identificación.

- Abuso: al estar dispuesto a recibir peticiones de muchos usuarios y responderlas, es posible que haga algún trabajo que no toque. Por tanto, ha de controlar quién tiene acceso y quién no a sus servicios, cosa que normalmente es muy difícil.

Servidor de Correo

Un servidor de correo es una aplicación de red de computadoras ubicada en un servidor de Internet, para prestar servicio de correo electrónico (correo-e o "e-mail").

VENTAJAS

- Mayor velocidad en envío internos: Al ser entre usuarios de la red de área local (LAN) se transmiten a 10, 100 o 1000 Mbps al no tener que salir a Internet.

- Mayor seguridad en envíos internos: al no salir a Internet se reduce el riesgo.

DESVENTAJAS

- Costos de implementación: La implementación inicial supone amortizar el hardware del servidor, y las licencias del sistema operativo, servidor de correo, antivirus y antispam, entre otros.

- Costos de mantenimiento: El mantenimiento supone realizar copias de seguridad diarias del servidor, actualizar constantemente el sistema operativo, software de servidor de correo, antivirus y antispam con las nuevas firmas de virus y tipos de spam recibidos cada día, gestionar los problemas técnicos de los usuarios en los mensajes recibidos/enviados (buzones bloqueados, llenos, etc.), dar soporte técnicos a usuarios de la red, etc.

Servidor Web

Un servidor web o servidor HTTP es un programa informático que procesa una aplicación del lado del servidor, realizando conexiones bidireccionales y/o unidireccionales ysíncronas o asíncronas con el cliente y generando o cediendo una respuesta en cualquier lenguaje o Aplicación del lado del cliente.

VENTAJAS

- La principal es que un servidor web dedicado es una máquina dedicada en exclusiva para tu sitio, que puede albergar una gran cantidad de visitas mensuales.

- La la empresa de hosting suele prestar una mayor atención a clientes que contratan sus servicios más caros (ya que este tipo de hosting lo es) y ofrecen muchas opciones de personalización y control del servidor dedicado, para que así puedas explotar todas sus funcionalidades.

DESVENTAJAS

- Evidentemente, la mayor desventaja de contratar un servidor dedicado es el precio, que dependiendo de sus características puede llegar a ser muy alto, siendo lo normal pagar entre 5 y 15 veces más que un hosting compartido.

- No ofrecen demasiada flexibilidad,es decir, que si contratas un servicio dedicado más simple y después te quieres pasar a otro superior (o viceversa), será necesario cambiar de máquina física, lo que lleva bastante tiempo por parte del proveedor y requiere de paciencia.

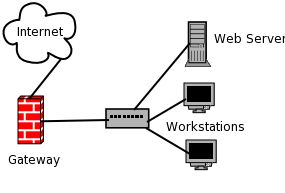

Servidor de Seguridad

Un servidor de seguridad es un sistema de seguridad que actúa como límite de protección entre una red y el mundo exterior. Servidor de seguridad de conexión a Internet (ICF, Internet Connection Firewall) es software de servidor de seguridad que se utiliza para establecer restricciones en cuanto al tráfico que se permite que entre en la red desde Internet. ICF protege la red contra amenazas externas al permitir que el tráfico de red seguro pase a la red a través del servidor de seguridad y denegar la entrada de tráfico no seguro.

VENTAJAS

- Supervisa todos los aspectos de las comunicaciones que pasan por él e inspecciona las direcciones de origen y destino de cada mensaje que administra.

Servidor de archivos

Un servidor de archivos es un tipo de servidor que almacena y distribuye diferentes tipos de archivos informáticos entre los clientes de una red de computadoras. Su función es permitir el acceso remoto de otros nodos a los archivos que almacena o sobre los que tiene acceso.

VENTAJAS

- Te da orden en tus archivos de trabajo.

- Sirve como respaldo a copias de seguridad (backups de datos)

.jpg)